Notice

Recent Posts

Recent Comments

Link

반응형

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- c언어

- 신경망 학습

- 소프트맥스함수

- C언어 알고리즘

- 알고리즘

- 8086CPU레지스터

- 머신러닝

- 보안

- 버퍼오버플로우

- 달고나bof

- 활성화함수파이썬

- 신경망

- 파이썬

- 백준

- 스트림암호

- 신경망파이썬

- 신경망구현

- 인공지능

- FTZlevel10

- BOJ

- 딥러닝파이썬

- 항등함수

- 밑바닥부터시작하는딥러닝

- 정보보안

- C알고리즘

- 딥러닝

- 파이썬신경망

- BOF

- 백준알고리즘

- C언어알고리즘

Archives

- Today

- Total

HeeJ's

babyMIPS :: HackCTF/Reversing 본문

ghidra로 babyMIPS 파일을 열 main함수를 찾아주고 내용을 보니,

여러 if문들이 있고, 그 밑에 무언가 flag와 비교하는 듯한 내용이 보였다.

윗 부분에서는 입력받는 값으로 예상되는 acStack36도 찾을 수 있었다.

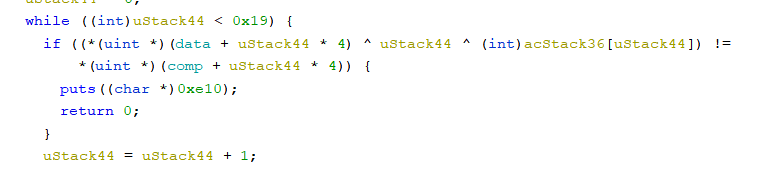

바로 이 부분이었는데, flag는

data+uStack44*4 XOR uStack44 XOR comp+uStack44*4라는 것을 예측할 수 있다.

이 data 값과 comp 값을 찾기 위해

각각의 변수를 더블클릭 하면 우측 창에

이렇게 00 00 00 사이에 값들이 하나씩 존재하는 것을 확인할 수 있다.

그래서 uStack44 *4를 해주는 것 같다.

comp도 찾아주고, 이 값들로 flag를 찾는 코드를 작성해주었다.

실행시켜보면 flag를 얻을 수 있다.

왠지 모르게 배열이 엉망이지만, 형식에 맞춰 제출하면 된다.

반응형

'<CTF> > <HackCTF>' 카테고리의 다른 글

| So easy? :: HackCTF/Forensics (0) | 2020.08.06 |

|---|---|

| Question? :: HackCTF/Forensics (0) | 2020.08.06 |

| Reversing Me :: HackCTF/Reversing (0) | 2020.05.29 |

| Welcome_REV :: HackCTF/Reversing (0) | 2020.05.15 |

| Strncmp :: HackCTF/Reversing (0) | 2020.05.14 |