| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- 백준

- 달고나bof

- 밑바닥부터시작하는딥러닝

- 8086CPU레지스터

- 활성화함수파이썬

- C언어 알고리즘

- FTZlevel10

- BOJ

- c언어

- 신경망구현

- BOF

- 인공지능

- 파이썬신경망

- 딥러닝

- C알고리즘

- 신경망

- 버퍼오버플로우

- 신경망 학습

- 스트림암호

- 보안

- 딥러닝파이썬

- 알고리즘

- 소프트맥스함수

- 머신러닝

- 파이썬

- 정보보안

- 신경망파이썬

- 항등함수

- 백준알고리즘

- C언어알고리즘

- Today

- Total

HeeJ's

[15] hivelist 우회하기(REGISTRY) :: Anti Memory Forensics/Volatility 본문

[15] hivelist 우회하기(REGISTRY) :: Anti Memory Forensics/Volatility

meow00 2020. 8. 12. 13:57hivelist도 pooltag를 변조하여 은닉 가능하지만, rekall에서는 그 방법이 통하지 않기 때문에

linked list를 따라가 변조하는 방법으로 은닉하려 한다.

두 번째 영역인 \SystemRoot\System32\Config\DEFAULT를 은닉하기 위해

첫 번째 영역인 \SystemRoot\System\Config\SOFTWARE의 Flink 값을

DEFAULT의 Flink값으로 변조해주려고 한다.

hivelist의 구조체인 CMHIVE로 이동해주었고,

여기서 HiveList값을 이용해 Flink를 찾아줄 것이다.

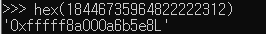

HiveList의 Flink값을 hex로 변환해주었다.

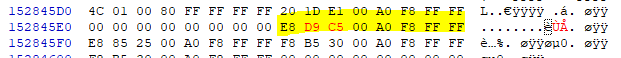

그리고 ...\SOFTWARE의 물리주소(15284010)으로 HxD를 따라 이동해주었다.

CMHIVE 구조체의 시그니처들도 확인할 수 있었다.

CMHIVE 구조체의 HiveList가 0x5d8만큼 떨어져있어 5d8만큼 이동해주었다.

HiveList의 Flink값을 확인할 수 있었다.

DEFAULT의 Flink값을 저 위치에 넣어주어야 하기 때문에

Volatility로 다시 DEFAULT의 Flink값을 아까와 같은 방법으로 찾아주었다.

이 Flink의 hex값을 아까 HxD로 따라간

SOFTWARE의 Flink 자리에 넣어주었다.

이 값을 저장해준 뒤 다시 hivelist를 확인해주면

두 번째 영역의 \SystemRoot\System32\Config\DEFAULT가 사라진 것을 확인할 수 있다.

REGISTRY영역의 hivelist는 pool tag 변조와 linked list값 변조

두 가지 방법으로 은닉이 가능하다.

'<Project> > <Anti Memory Forensic>_2020' 카테고리의 다른 글

| [17] dlllist 우회하기(1)(DLL/THREAD) :: Anti Memory Forensics/Volatility (0) | 2020.08.12 |

|---|---|

| [16] hives 우회하기(REGISTRY) :: Anti Memory Forensics/Rekall (0) | 2020.08.12 |

| [14] netscan 우회하기(NETWORT) :: Anti memory Forensics/Rekall (0) | 2020.08.12 |

| [13] strings 우회하기(STRING) :: Anti Memory Forensics/Rekall (0) | 2020.08.12 |

| [12]Rekall 시작하기 :: Anti Memory Forensics/Rekall (0) | 2020.08.11 |