<Project>/<Anti Memory Forensic>_2020

[17] dlllist 우회하기(1)(DLL/THREAD) :: Anti Memory Forensics/Volatility

meow00

2020. 8. 12. 15:20

(1) DLL 전체 은닉하기

EPROCESS의 PEB_LDR_DATA구조체 주소 변조

MalwareProcess의 dlllist를 확인해주었다.

DLL 전체 은닉을 진행하기 위해

MalwareProcess의 EPROCESS를 확인해주었다.

EPROCESS에서 PEB구조체는 0x388만큼 떨어져있는 것을 확인할 수 있다.

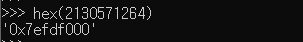

PEB값을 hex로 확인해보았다.

HxD로 MalwareProcess의 EPROCESS로 이동해준 후,

PEB를 따라가기 위해 0x388만큼 이동해주었다.

앞의 PEB hex값과 일치하는 것을 확인할 수 있다. (0x7efdf000)

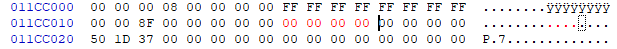

이 PEB의 가상주소값을 물리주소로 바꿔주었다.(0x11cc000)

PEB의 Ldr포인터를 따라가보았다.

LDR: PEB_LDR_DATA 구조체의 시작을 가리키는 포인터 값.

PEB에서 0x18만큼 떨어져있다.

따라서, PEB의 물리주소 값인 0x011cc000에서 18만큼 떨어진 곳으로 이동해

이 자리에 있는 값들을 00으로 변조해주었다.

그리고 dlllist를 다시 확인해주면

DLL 전체가 은닉된 것을 확인할 수 있다.

이 방법은 전체가 은닉되는 방법이기 때문에

은닉이 되었다는 사실을 누구나 알 수 있다.

따라서 DLL을 하나씩 은닉하는 방법으로 다시 우회를 시도해보려고 한다.

( [18] dlllist 우회하기(2)(DLL/THREAD) :: Anti Memory Forensics/Volatility)

반응형