[11] strings 우회하기(STRING) :: Anti Memory Forensics/Volatility

우선, strings를 우회하기 위해서 덤프를 떠야하기 때문에 string.exe가 필요해 따로 설치해주었다.

docs.microsoft.com/ko-kr/sysinternals/downloads/strings

Strings - Windows Sysinternals

Search for ANSI and UNICODE strings in binary images.

docs.microsoft.com

string.exe는 여기서 다운받을 수 있다.

그리고, psxview를 우회한 상태라면 sample.vmem파일을 새로 다운받아서 진행해주어야 한다.

그 후 MalwareProcess의 PID(2752)를 이용해 메모리 덤프를 떠주었다.

덤프 파일을 확인해준 후,

이 덤프 파일을 strings.exe라는 바이너리에서 string으로 출력해주는 도구를 이용해 txt파일로 변환해준 후

STRINGS를 확인해주었다.

이 txt파일을 확인해주면

우회하고자 하는 문자열인 MalwareProcess를 확인해주었다.

HxD로 MalwarePRocess가 있는 곳을 찾아 우회해주려고 한다.

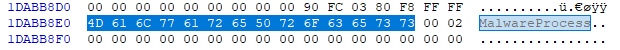

우선, volshell을 이용해 MalwareProcess의 string영역을 살펴보았다.

그리고 HxD의 STRING 부분을 전부 변조해주었다.

그리고 다시 dt로 STRING을 확인해 준 결과

값이 0으로 바뀐 것을 확인한 후, 다시 덤프를 떠주었다.

그리고 다시 txt파일로 변환해준 후,

MalwareProcess를 찾아주었지만

찾을 수 없었다.

따라서, 문자열이 은닉된 것임을 확인할 수 있다.

STRING 영역 플러그인 strings 은닉 성공